Анализ кадрового обеспечения

Кадровая политика организации направлена на управление трудовыми ресурсами во время их работы в организации. Она охватывает правила учета основного технического персонала и правила инструктажа персонала. Сюда не входят правила найма, правила проведения аттестаций и процедуры собеседований. Эта работа обычно регламентируется правилами управления трудовыми ресурсами. Это следует учитывать, особенно когда отдел кадров возражает против включения этих работ в правила информационной безопасности. В качестве компромисса можно включить эти положения в оба раздела правил.

Перед тем как государственные служащие и подрядчики начнут писать гневные письма автору этой книги, пусть вначале прочтут общее правило, основанное на опыте разработки автором правил безопасности различных компаний. Правительству (гражданскому или военному) и правительственным подрядчикам могут потребоваться правила найма и получения допусков. Даже тогда, когда приходится руководствоваться требованием работать с федеральным правительством и на федеральное правительство, подчинение этим правилам является обязанностью отдела кадров организации.

Доступность системы

Бывают такие случаи, когда отключения необходимы. В общем случае правила, предоставляющие время для профилактических работ, или разрешающие отключить отдельные вспомогательные системы, должны дополняться и ограничиваться рабочими инструкциями, к тому же решение об отключении должно приниматься несколькими ответственными лицами. Эти правила должны ограничивать возможности пользователей задерживать или прерывать работу систем, а также должны определять последовательность действий при замене стандартных ресурсов на резервные для обеспечения стабильного функционирования важных деловых операций. Такие процедуры также называются контрольными заменами (control overrides).

Контрольные замены относятся как к физической категории правил, так и к эксплуатационной. Так как для проведения таких замен требуется ручная работа, предпочтительней включить требования проведения этих операций в правила физического обеспечения работоспособности систем. Следует понимать, что чрезмерное применение плановых замен может говорить о некорректном использовании технических ресурсов. Поскольку контрольные замены применяются в исключительных ситуациях, лучше включить в правила положение, ограничивающее их применение, поскольку такие замены могут привести к отказу в обслуживании систем. Ниже представлен пример формулировки правил.

Необходимо ввести процедуры для ограниченного использования контрольных замен системных ресурсов. Эти процедуры должны определять методы нахождения решений для контрольных замен, которые могут регистрироваться и быть пересмотрены.

Физическая безопасность

В первых трех главах обсуждалась подготовка, которую необходимо провести для разработки правил информационной безопасности. В этой главе мы начнем рассматривать правила физической безопасности. Правила физической безопасности несложны, поскольку каждый понимает идею физической защиты собственности. Но хорошая политика должна охватывать не только стандартные концепции оружия, охраны и пропускных пунктов. При разработке правил также должно учитываться планирование аварийного резерва оборудования и процедуры его восстановления после аварии. В данной главе рассмотрены отдельные вопросы, которые необходимо включить в правила безопасности.

Инвентаризационный учет

Кто может сказать, что должно находиться в помещении для серверов? Должна ли находиться в этом кросс-шкафу телефонная линия? Все, что имеет в своем хозяйстве организация, и где предполагается это разместить, определяется инвентаризационным учетом. Руководствуясь при монтаже оборудования инвентаризационным перечнем, можно быть уверенным, что в помещении не будет установлен какой-нибудь не тот компьютер или коммуникационное устройство.

В правилах инвентаризационного учета должно быть записано, что необходимо составить номенклатуру оборудования с указанием места его размещения. Маркировать оборудование можно с помощью металлических ярлыков или ярлыков из другого прочного материала. Имеет смысл отметить в правилах, что использовать следует ярлыки, которые можно было бы считывать с помощью электронного оборудования, что-нибудь вроде штрих-кодов или встроенных электронных инвентаризационных меток вроде тех, которые используются для предотвращения краж в универсальных магазинах. Эти технологии можно использовать вместе с компьютеризированным оборудованием, обеспечивающим точный учет аппаратных средств и программного обеспечения, что очень важно при проведении инвентаризации информационных активов.

Монтаж оборудования

Физически оборудование будет защищено наилучшим образом в том случае, если организация сама создает новое оборудование или приобретает оборудование, которое может быть модифицировано при установке. Организация может спроектировать распределительные щиты, помещения для серверов и оптимальную схему коммуникаций и расширений, что упростит монтаж оборудования для информационного обслуживания. Даже если организация переживает пока не лучшие времена, в правилах безопасности должна быть предусмотрена установка такого оборудования.

Правила, регламентирующие монтаж оборудования, должны быть простыми и общедоступными. Во-первых, нужно изучить существующее оборудование. Где следует разместить компьютеры, серверы и коммуникационное оборудование? Это надо определить в неспецифических терминах. Например, рассмотрим формулировку правил компании, которая запускает большую вычислительную систему в крупном городе. Главный компьютер этой системы размещен на 10 этаже за несколькими надежно закрывающимися дверями, помещение имеет фальшпол, высокие потолки, лампы дневного света и два пожарных выхода. Эта компания могла бы иметь правила безопасности, предписания которых выражены следующими словами.

Помещение для компьютеров должно иметь достаточную площадь и быть расположено на любом этаже, кроме первого, с несколькими дверями и иметь несколько пожарных выходов.

Заметьте, что в этой формулировке не говорится о фальшполах, высоких потолках и освещении. Эти элементы, несмотря на их важность, можно назвать деталями реализации и описывать их в правилах безопасности вовсе не обязательно. Таким образом, если фальшпол больше не потребуется или появятся новые типы ламп, которые работают лучше старых, не нужно будет делать изменения в правилах.

Язык документов политики безопасности

Очень важно, каким языком написаны правила безопасности, не менее важно, чем при написании этой книги.

Язык, особенно языковой стиль, используемый при составлении формулировок правил, может сказать много о документе, а также о том, как в организации относятся к правилам информационной безопасности.

Можно допустить и ложное толкование документа. Если язык чересчур формален или многословен, то может возникнуть мнение, что правила написаны для них как бы свысока. Если же язык чересчур неформален, то служащие могут и не воспринять эти правила серьезно.Поэтому, здесь нужно искать золотую середину.

В этой книге представлены формулировки правил, написанные простым языком, но формальным стилем. Формулировки составлены без использования модных словечек или жаргона. Формальность связана с тенденцией использовать в формулировках правил повелительные безличные наклонения (в английском варианте слова "shall" и "shall not"). Те, кто работают с федеральным правительством, отметят, что этот стиль похож на стиль, который используется в заявках на : торгах (RFP — Request For Proposals) или в рабочих предписаниях (SOW — statement of work).

Стоит отметить, что в формулировке задается размер помещения без указания конкретных размеров. Выражением "помещения должны иметь достаточные размеры" правило предписывает, чтобы эти помещения для компьютеров были подходящими. Тонкость этого момента заключается в том, что требования этих правил будут гарантировать, что при проектировании новых площадей офиса будет достаточно серьезно учтено обеспечение необходимыми помещениями информационных систем.

Одним из вопросов, которые необходимо учесть при разработке правил монтажа оборудования, является доступность к резервным источникам электропитания и доступ к ресурсам, предоставляемым предприятиями коммунального хозяйства. Под резервными источниками электропитания подразумевается все,. начиная от энергетической компании, обеспечивающей электроэнергией от отдельных энергетических систем, до источников бесперебойного питания (UPS— uninterruptible power supply), которые снабжают компьютеры электроэнергией аккумуляторов, предоставляя администратору время для отключения систем и выполнения всех подготовительных для отключения питания операций. Сложности начинаются при разработке правил, в которые включены требования по электроэнергии.Правила должны отражать физические и экономические реалии, и в то же время определять, что необходимо делать, чтобы обезопасить бизнес-процесс. Например, банк может затребовать полное резервирование электрообеспечения систем, которые обеспечивают автоматическое функционирование банкоматов, но - ограниченное резервирование для систем, которые поддерживают работу этих банкоматов только в рабочее время. Правило могло бы быть следующим:

Компьютерное оборудование нужно размещать в помещениях, в которых имеется несколько дверей и пожарных выходов с полами жесткой конструкции, и в которых предусмотрен доступ к резервным источникам электропитания.

Обеспечение условий в помещении

Когда автору довелось помогать одной организации в определении ее политики безопасности, он поинтересовался у руководителей, что они думают об условиях, созданных в помещении и средствах управления ими. Главный менеджер с удивлением поинтересовался, разве им еще необходимо что-то иметь, кроме кондиционеров. Осмотрев их помещение, автор увидел большие антистатические ковры возле серверов и начал спрашивать о составе атмосферы внутри помещения.

Каждая составляющая, определяющая условия в помещении, должна определяться правилами. Знание того, что необходимо делать для управления уровнем статического электричества в помещении, поддержки надлежащей влажности (главного виновника проблемы статического электричества), температуры и состава воздуха, поможет снять эти проблемы вместо того, чтобы их игнорировать. Формулировка правил может быть довольно проста.

Помещения, в которых размещены серверы, должны быть снабжены средствами поддержания в помещении такой температуры и влажности воздуха, чтобы исключить влияние статического электричества.

Обеспечение стабилизированным питанием, преобразование напряжения и фильтрация, даже потребляемые каждым компонентом информационной системы токи, не обязательно имеют отношение к условиям в помещении. Тем не менее, поскольку мы рассматриваем поддержание определенных условий в помещении, а требования к электропитанию являются необходимым условием внедрения информационных систем, к тому же не нашли отражения в других правилах, вопросы обеспечения стабилизированным питанием можно включить в этот раздел.

Общая безопасность компьютерных систем

Целью разработки правил безопасности универсальных компьютерных систем, является обеспечение работоспособности систем и обеспечение информационной поддержки бизнес-процесса. Поэтому такие факторы, как техническое обслуживание и аварийные отключения (ожидаемые и незапланированные), рассматриваются именно в этом разделе.

Ограничение доступа к компьютерному оборудованию

Обсуждая общие проблемы управления доступом с системными администраторами, всякий раз убеждаешься, что они крайне неохотно уступают управление физическим доступом к "их" системам кому-то другому. Такой подход к распределению ответственности, конечно, приветствуется (см. главу 2 "Определение целей политики"), но иногда он откровенно мешает. Системные администраторы являются ключевым звеном в этом процессе, но иногда лучше, чтобы существовал не зависимый от них процесс управления физическим доступом.

Определение правил физической безопасности для компьютерных и коммуникационных систем требует такого же внимательного подхода, как и при разработке правил физической безопасности для любого другого оборудования. Однако по причине того, что управление этими системами отличается от управления оборудованием общего назначения, есть смысл для этих систем разработать отдельные правила.

При разработке правил физической безопасности для компьютерного оборудования необходимо продумать три основных вопроса.

1. Тип общего доступа к компьютерному оборудованию. Было бы разумно запретить общий доступ.

2. Определить право доступа к хранилищам, где хранятся магнитные ленты, дополнительные диски и важная документация.

3. Установить для помещений, где размещены компьютеры и серверы, статус помещений особого режима, и ограничить доступ в них посетителей. В отличие от тех времен, когда компаниям нравилось удивлять людей своими мощными вычислительными системами, компьютерами и серверами, сейчас этим трудно кого-то потрясти. Не допуская посторонних людей в серверные помещения, можно ограничить визуальный доступ к потенциальным слабостям конфигурации.

Даже если в вашем машинном зале стоят накопители на магнитной ленте, обрабатывающие ежедневно мегабайты данных, не стоит прельщаться их демонстрацией или предоставлять физический доступ в машинный зал кому-либо — более важно обезопасить главные информационные активы.

Периодическая система и контроль конфигурации сети

Однажды, группа слежения за противозаконными действиями в Internet, сообщила системному администратору, что с одной из его систем было отправлено множество незатребованных сообщений по электронной почте. При проведении расследования он обнаружил систему, установленную дежурным специалистом для отправки этих сообщений из компании. Никто не знал, что эта система была установлена в серверном зале. Не было также никаких записей о сервере, обеспечивающем эти операции. В ходе дальнейшего расследования администратор обнаружил, что этот сервер был установлен два года назад, и у него было даже собственное зарегистрированное имя домена.

Чтобы больше ничего подобного не произошло, администратор занялся проведением ежеквартальной проверки конфигурации. Конечно, компания располагала планом разработки структурной схемы системы, но в нем не были регламентированы проверки на предмет установки непредусмотренных проектом аппаратных средств. Поскольку этот администратор следил за отклонениями в работе и изменениями конфигурации компьютерной системы, он понял, чтв ежеквартальная проверка конфигурации является хорошей идеей, и он добавил в правила безопасности компании требование проводить такую проверку.

Однако если компания, в принципе, не устанавливает новые аппаратные средства и не проводит существенных изменений в их конфигурации, то проверки можно проводить реже. Рекомендуется, чтобы они проводились не реже одного раза в год. Таким образом, можно составить следующую формулировку правил.

Руководитель группы технического сопровождения должен проводить проверку конфигурации системы и сети, по крайней мере, каждый календарный год. Он может проводить проверки и чаще, если считает это необходимым.

Отметим, что в правилах снова назначается проверка системы без уточнения специфики ее проведения. В зависимости от типа системы, используемой организацией, проведение проверки может преследовать различные цели. Довольно сложно определить в правилах специфику проведения проверки. Если правила меняются в соответствии с утвержденным планом, в котором определено, какой именно тип проверки необходимо проводить, то в формулировку можно внести детали.

Системный администратор должен разработать план проведения проверки конфигурации системы и сети. В этом плане должны быть описаны процедуры проверки конфигурации аппаратных средств, подключений компонентов сети и установленных компонентов системы. План должен быть утвержден комиссией, состоящей из системного администратора и других руководителей отделов. Комиссия должна ежегодно, или по мере необходимости, пересматривать эти процедуры. Проверки должны проводиться, по крайней мере, каждый календарный год. Системный администратор в случае необходимости может проводить проверку и чаще.

Хоть в данную формулировку правил это и не включено, было бы неплохо, чтобы проверку системы проводил кто-то, кто не является сотрудником подразделений обеспечивающих работу системы. Этим будут ограничены возможности проверяющего покрыть собственные нарушения правил безопасности.

Планирование действий в экстремальных ситуациях

Когда террористы пытались подорвать в 1993 году Всемирный Торговый Центр в Нью-Йорке, сотни компаний закрылись на время эвакуации из зданий, известных как Здания-Близнецы. В результате, компании понесли убытки в миллиарды долларов. В течение трех месяцев чуть ли не половина этих компаний обанкротилась. Большинство уцелевших организаций располагало планами действий на случай экстремальных ситуаций, что позволило им или их дочерним компаниям продолжать заниматься бизнесом, пока здания оставались закрытыми. Тот, кто хочет обсудить важность планирования на случай непредвиденных обстоятельств, мог бы переговорить со служащими сотен компаний, которые оказались без работы по причине того, что их компании обанкротились.

Планы реагирования на непредвиденные обстоятельства

Никому не понравится мысль о том, что здание, в котором расположен их офис, может быть взорвано, уничтожено огнем или стихийным бедствием. Но вероятность таких бедствий существует, поэтому лучше подготовиться к ним заранее. Хоть разработка такого плана и выходит за рамки документов, составляющих правила безопасности, тем не менее, в правила можно ввести инструкции, предписывающие разработку такого плана. В этих инструкциях может быть рассмотрена аварийная обработка данных, способы завершения работы систем и меры предосторожности для сохранения жизнеспособности информационных систем и возможности их восстановления. Правило может звучать следующим образом.

Системный администратор должен располагать планом на случай непредвиденных обстоятельств и бедствий, в котором описывается, что при этом делатъ с оборудованием организации. Этот план должен гарантировать целостность данных и возможность быстрого их восстановления. Любой план, составленный на основе этого плана, должен содержать в себе меры предосторожности для предотвращения смертельных случаев, травм и ранений, благодаря разработке нескольких сценариев. В этом плане должно также быть предоставлено служащим право решать, принимать ли им участие аварийных работах или нет, если их жизни угрожает опасность.

Посетители

В каждой организации периодически бывают посетители. Независимо от того, пришел посетитель на встречу или он представляет обслуживающий персонал — в любом случае необходимо разработать правила, регламентирующие поведение посетителей. Общей концепцией для такого рода правил является требование точной идентификации посетителя и его регистрация. В процессе регистрации можно потребовать от посетителя, чтобы он ознакомился с правилами и положениями компании и всегда находился с сопровождающим.

Что же касается вопросов открытого посещения, то следует помнить, что не в каждой организации работают сотни служащих и имеются контракты с федеральным правительством, и поэтому до заключения контрактов требуется разработать многие из этих правил. Однако разработка продуманных правил посещения будет полезна в любой организации. Довольно неразумно позволять посетителям свободно перемещаться по помещениям организации. Возможно, стоит включить в правила формулировку с требованием к служащим не пускать в помещение никого, кто не имеет соответствующего разрешения.

Наличие правил посещения организации представляет собой попытку исключить потенциальную возможность промышленного шпионажа. Следует понимать, что посетитель может пойти на любые шаги, чтобы добиться преимуществ в конкурентной борьбе. Это в равной степени относится как к небольшой компании, так и к правительственной организации. Ниже следует пример формулировки правил посещения организации.

От посетителя необходимо потребовать точной идентификации своей персоны, чтобы войти в любое помещение компании. После того, как посетителю будет разрешено войти, служащий компании должен сопровождать посетителя в течение всего времени его пребывания на территории компании.

Предупреждения об опасности и сигналы тревоги

В планах реагирования на непредвиденные обстоятельства должна быть предусмотрена установка системы оповещения, которая будет сообщать персоналу соответствующей службы об авариях на системах, обслуживаемых этой системой оповещения. В правила, регламентирующие работу систем оповещения и предупреждения об опасности, необходимо включить положение об оповещении администрации. Администрация, в свою очередь, должна отвечать за информирование каждого сотрудника об аварийных ситуациях или ожидаемых аварийных отключениях.

В эти правила обязательно должна быть включена рекомендация сделать постоянно доступной контактную информацию аварийных служб. Если организация имеет непрерывный цикл работы (24/7/365), то в правила безопасности следует включить условия вызова аварийной службы, которая имеет дежурный персонал, работающий и в нерабочее время.

Профилактическое обслуживание

Основной причиной, препятствующей нормальному техническому обслуживанию, особенно в больших системах, является недоступность системы программными средствами из-за сбоев, которые можно было бы предотвратить. Некоторые люди утверждают, что профилактическое обслуживание является общепринятой рабочей процедурой, но автор сталкивался с компаниями, пренебрегающими этой работой. Не имея правила, требующего профилактического обслуживания компьютерных систем, организация рискует столкнуться с фундаментальными проблемами, угрожающими нарушить весь бизнес-процесс. Даже если вы считаете, что профилактическое обслуживание - это всего лишь текущая работа, все равно постарайтесь утвердить ее в виде предписания политики безопасности, чтобы гарантировать выполнение этой работы.

Размещение компьютеров и монтаж оборудования

Двадцать лет назад подготовка к размещению компьютеров означала, что находилось помещение с мощным основанием, устанавливались съемные панели фальшпола, подводилось силовое электропитание, устанавливался кондиционер, а также через стены и потолки пропускались кабели. Нагромождение проводов в офисе было обычным делом. Реконструированные шкафы для хранения инвентаря использовались в качестве кроссовых шкафов. Машинные залы были тесными, с неудобными подходами и плохо спроектированными. На двери был замок, так что только уполномоченный персонал мог туда входить. В принципе, компьютерные системы рассматривались как некие идолы, с которыми общались и приносили им жертвоприношения только жрецы информации.

Во время написания этой главы автор вспоминал также опасности, которые подстерегали всех, кто имел дело с компьютерами, вызванные плохим выбором места расположения машинных залов и распределительных щитов. Один из редакторов издательства рассказывал, что он работал в серверном зале, который находился в двух метрах от водопровода. Другая проблема заключалась в том. что кондиционирование воздуха для этой комнаты было отделено от кондиционирования остальной части здания, и вентиляционная отдушина была предназначена для выхлопа дизельных генераторов, запускающихся в случае непредвиденных ситуаций с электропитанием. Редактор вспомнил, что кто-то даже чуть не умер от ядовитых выхлопных газов, не желая покидать свой пост. Это говорит о том, что кроме сценариев атаки, физическая безопасность должна рассматривать много других ситуаций, которые могли бы повлиять на функционирование систем или сетей.

Революционное наступление персональных компьютеров и бурный рост сетевых систем изменили положение дел. Оборудование стали устанавливать в помещениях со встроенными в стены кабелями, с соединительными разъемами, введенными за пределы офиса. Сетевое оборудование устанавливают в специально спроектированных помещениях или "шкафах", а для серверов выделяется отдельное помещение внутри офиса. Но при таком серьезном подходе к компьютеризации, тем не менее никто особо не ломает голову при выборе места для размещения компьютерных центров. Их размещение в здании рассматривается скорее с точки зрения удобств, а не безопасности.

Многие, прочитав этот раздел, скажут, что это все должно быть и так очень просто и понятно. Нельзя не согласиться с такой оценкой. Но, к сожалению, автору приходилось сталкиваться со случаями, когда важные информационные системы устанавливались в помещениях со стеклянными стенами, с единственным источником электропитания, а также с ненадежными замками и дверями. В таких помещениях важные информационные системы могут легко стать объектом физических атак или аварийных ситуаций.

Правила физической безопасности касаются не

Правила физической безопасности касаются не только вопросов оружия, охраны и пропускных пунктов. При разработке этих правил необходимо также учитывать размещение оборудования, управление им, а также процедуры восстановления после аварийных ситуаций. В этой главе мы обсудили, как формулировать правила физической защиты инфраструктуры организации.

1. Размещение компьютеров и монтаж оборудования.

Правилами монтажа оборудования необходимо определить места расположения компьютеров и коммуникационного оборудования, а также размещение оборудования внутри здания. В предписаниях этих правил следует учесть возможность подключения оборудования к резервным источникам питания и возможность работы с предприятиями коммунального хозяйства.

При рассмотрении вопросов, связанных с замками и дверями, необходимо учесть не только возможность физического проникновения или взлома, но и защиту от пожаров и других бедствий. Эти правила могут предписывать требования по использованию автоматически закрывающихся дверей, а также окон.

Правила обеспечения условий внутри рабочих помещений касаются защиты от статического электричества и других физических факторов окружающей среды, например, кондиционирования воздуха. В эти правила можно включить требования по обеспечению стабилизированным питанием серверов и других информационных активов.

Правила инвентаризационного учета связаны с учетом информационных активов путем маркирования оборудования информационных систем идентификационными штрих-кодами, которые можно контролировать с помощью компьютеризированного специального оборудования.

2. Средства управления физическим доступом к оборудованию.

Создание средств управления доступом включает в себя не только разработку правил физического доступа, но и регистрацию лиц, имеющих право доступа, а также возможность проведения проверок.

Правила физической защиты компьютеров и коммуникационных систем определяют ограничение доступа к компьютерным средствам. Необходимо запретить физический доступ пользователей в помещения с компьютерами и серверами, а также ограничить доступ к резервным носителям и библиотекам с документацией. Эти меры должны также предотвратить визуальное изучение компьютерного оборудования посторонними лицами.

Правила управления доступом посетителей могут включать в себя требования по идентификации, регистрации, сопровождению, а также требования по обеспечению независимой охраны мест, где содержится важная информация. Что же касается всего оборудования и помещений, если правила требуют использование идентификационных значков, то лица без таких значков не должны пропускаться.

3. Планирование действий в экстремальных ситуациях.

В правилах, предписывающих разработку планов реагирования на аварийные ситуации, дЪлжны быть определены цели и задачи. Кроме того, необходимо подчеркнуть, что приоритетом является безопасность служащих.

Правила восстановления после аварий предписывают создание и пересмотр планов, а также проведение аварийных работ, и включают обеспечение условий для периодического контроля и обновления самих правил.

Администрация должна быть оповещена в случае возникновения сигналов тревоги. Правила предписывают, чтобы администрация оповещала соответствующий персонал об аварийных отключениях и об ожидаемых отключениях. Кроме того, правила должны предписывать возможность контакта в нерабочее время с аварийными службами.

4. Общая безопасность компьютерных систем.

Необходимо разработать процедуры, обеспечивающие гарантию непрерывного функционирования важных информационных ресурсов.

Гарантировать доступность системы путем ограничения возможностей пользователей, задерживать или прерывать работу вспомогательных систем, а также ввести правила контрольных замен.

5. Для предотвращения рисков в защите организации из-за установки нестандартных аппаратных средств и программного обеспечения можно ввести правило проведения периодических проверок конфигурации системы и сети.

6. Кадровая политика обычно связана с учетом основных технических должностей и инструктажем персонала. Другие правила, касающиеся найма, проверки благонадежности и предоставления допусков к работе, обычно относятся к правилам управления трудовыми ресурсами.

Создание средств управления доступом

Сотрудничая с компаниями различных размеров, включая правительственных подрядчиков, автору приходилось сталкиваться с всевозможными мерами, ограничивающими доступ в здания, компьютерные помещения и к шкафам с оборудованием. Чаще всего используют систему, основанную на идентификации специальных значков с фотографией пользователя и нанесенным на значки кодом, соответствующим предоставленному владельцу значка допуску или его статусу в организации, который соответствует его допуску. Чаще всего эти значки имеют магнитные полосы или другие метки, считываемые электронными устройствами.

Для небольших организаций такой тип управления доступом может быть и не обязателен. Однако это не означает, что вообще ничего не нужно предпринимать. В конце концов, вряд ли вам понравится, если кто-то зайдет к вам на узел и что-нибудь испортит. Следует помнить, что средства управления доступом устанавливаются для того, чтобы не допустить того, кому не положено, в запрещенные для них места. Так что независимо от размеров организации не стоит игнорировать разработку таких правил.

Независимо от наличия соответствующего правила, в организации необходимо регистрировать тех, кто имел доступ к оборудованию организации. Для этого служат и специальные пропуски в отдельные офисы, где можно получить доступ к компьютерам, используемым рядовыми служащими, или получить доступ к вспомогательному оборудованию типа кабельного хозяйства и коммуникационного оборудования. Если есть возможность физического доступа посторонних людей к коммуникационному оборудованию, то следует опасаться, что кто-то установит "жучки" или какое-нибудь другое прослушивающее устройство. В таком случае вся сеть будет скомпрометирована.

Правила доступа и промышленный шпионаж

О случаях промышленного шпионажа мы слышим ежедневно. Независимо от того, занимаются ли этим крупные корпорации, мелкие "выскочки", или даже правительственное шпионское ведомство, промышленный шпионаж представляет собой попытку одной компании (или страны) похитить информационные активы другой.

Существует масса способов хищения информации. Один из методов заключается в полунении доступа к сети и серверам, где хранится интересующая информация. Идея разработки правил управления доступом состоит в том, чтобы не допустить к информационным активам тех, кто занимается шпионажем. Для этого персонал, обеспечивающий безопасность компании, должен знать, кому разрешен доступ.

Одним из требований может быть проверка протоколов управления доступом, включая проверку журналов, в которых записываются те, кто посещал охраняемые зоны. Следует отметить, что это стандартные требования для тех, кто работает над секретными проектами федерального правительства. В любом случае в правила управления доступом должна быть включена четкая формулировка, требующая вести такие журналы и протоколы.

Управление доступом к оборудованию должно обеспечиваться автоматической идентификацией сотрудников, которая предусматривает процедуры добавления или исключения персонала из баз данных или списков. Эти процедуры должны быть контролируемые. Более того, должны храниться записи о том, кому дозволен доступ в каждую зону, где установлено определенное оборудование, а также журналы, по которым можно идентифицировать каждого, кто входил и выходил из охраняемой зоны.

Следует обратить внимание, что в этой простой формулировке правил не определены никакие технологии или процедуры. Таким образом, остается свобода выбора необходимых процедур. Если вопросами управления доступом в организации занимается отдел кадров, чтобы наделить его соответствующими полномочиями, можно дополнить формулировку:

...что касается разрешения доступа к оборудованию. Процедуры для управления доступом должны быть определены отделом кадров...

Что делать, когда ответственный работник, который занимался управлением доступом, подал заявление на увольнение? Естественно, вы захотите ограничить его или ее право доступа, но до какой степени? В некоторых компаниях уволившимся служащим позволено прийти в свой офис, чтобы забрать личные вещи.В других - для этого требуются сопровождающие и, в случае, если дело касается зон, требующих правительственного допуска, может даже потребоваться вооруженная охрана. Независимо от конкретной ситуации в вашей организации, в правилах должны быть учтены подобные моменты, касающиеся доступа. Следует учесть, что отдел кадров мог бы также заниматься этими вопросами, поэтому необходимо поработать с ними для включения в документ правил безопасности приемлемой для них формулировки.

Средства управления доступом

Чтобы лишние люди не могли попасть в помещение, можно построить стены и перегородки, но теперь нужно определить, кому разрешено входить в это помещение? Для того чтобы учесть в правилах безопасности все аспекты, касающиеся доступа, в них необходимо включить положения, касающиеся управления доступом, а также регистрации тех, кто имел доступ к информационным средствам. Те, кто пока не понимают, как эти положения правил дополняют друг друга, пусть попробуют перед разработкой правил монтажа оборудования написать правила доступа к оборудованию.

Восстановление после аварии

В приведенной выше формулировке правил говорится, что системный администратор должен располагать планом на случай непредвиденных обстоятельств. Не имеет значения, кто будет проводить в жизнь этот план. Даже в том случае, если ваша организация воспользуется наработками комитета по этому вопросу, все равно в правилах должна быть определенная формулировка, касающаяся разработки плана действий после аварии и реализации такого плана. Как и в случае со всеми остальными процедурами, необходима возможность периодического контроля и обновления этих планов. Таким образом, в формулировку правила можно добавить следующее.

Данный план восстановления после аварии должен подвергаться периодическому пересмотру в разумные сроки, с интервалом между пересмотрами не менее одного года. В процедуру пересмотра и контроля должен быть включен план по тестированию самой процедуры.

Замки и перегородки

Когда автор говорил представителям организаций о таких простых вещах, как двери и замки, в ответ, обычно, раздавался дружный смех. Чаще всего двери, замки и другие запорные приспособления не принимаются в расчет при монтаже оборудования. Однако, если вы собираетесь написать правила, гарантирующие, сохранность информационных активов в защищенных помещениях, не забудьте упомянуть в них о дверях и других запорных приспособлениях. Ненадежные двери могут оказаться слабым звеном в программе физической безопасности. Так что необходимо позаботиться, чтобы двери и другие запорные приспособления были неприступны для атаки (взлома).

При рассмотрении этих вопросов станет понятно, что надежность дверей по важности стоит на втором месте после управления доступом. Огнестойкие двери и перегородки могут предотвратить или снизить вероятность нанесения ущерба. Пожар вне комнаты не попадет внутрь, а пожар внутри помещения будет оставаться внутри и, возможно, будет ликвидирован не распространившись. Эти двери должны быть герметичными, стоит даже подумать об автоматически закрывающихся дверях, потому что они по-прежнему считаются надежным заслоном в случае пожара. В правилах нужно не только упомянуть о пользе использования дверей такого типа, но необходимо также включить формулировку, в которой говорится, что эти двери не должны быть постоянно открыты.

Адресация сети

Никаких магических формул использования адресации сети для зашиты информации нет. Существует определенная защита, которая скрывает или маскирует адреса сети. Одним из ключевых элементов информации, который могут использовать для определения слабых мест сети, является доступ к списку задействованных адресов. Задействованные адреса могут существенно облегчить задачу по выяснению того, какие системы могут быть активными и подходящими для атаки. Существует два способа решения этой проблемы: конфигурация службы именования доменов и преобразование адресов сети.

Адресация сети и архитектура

Довольно сложно понять, как можно использовать в программе безопасности сетевую архитектуру и схемы адресации. Стедует помнить, что целью обеспечения живучести сети является обеспечение передачи информации даже в случае сбоев, атак и других происшествий. Правильно выбранная сетевая адресация и архитектура сети поможет в достижении этих целей с помощью правил, требующих тщательного планирования, и особого внимания к элементам адресации сети, а также к возможности расширения сети.

Аутентификация и безопасность сети

Безопасность сети охватывает не только Internet, но и любое сетевое подключение или интерфейс. Насколько строго обеспечивается защита любых интерфейсов, зависит от требований, предъявляемых к ним, их функционального назначения и степени доверия между обеими сторонами подсоединения. Правила защиты всей сети и внутрисетевых подключений являются частью программы безопасности сети, которая охватывает такие вопросы, как адресация сети, подсети и средства управления подключениями к сети.

Доверительные взаимоотношения устанавливаются путем четкого определения того, какую информацию можно передавать через внутренние соединения. Что касается доступа к информационным ресурсам, то стержнем проблемы управления доступом является обеспечение доступа к системе и ко всей сети. Аутентификация используется для подтверждения этого права доступа. В данной главе обсуждаются вопросы, как формировать политику, которая бы рассматривала архитектуру сети в качестве механизма защиты. Мы обсудим различные аспекты аутентификации и управления доступом к сети, а также все, что необходимо для защиты удаленных точек доступа.

Безопасность регистрации

Итак, к сети применены все меры предосторожности, архитектура поддерживает бизнес-план компании и политику безопасности, а оборудование защищено физически. В конечном счете, мы находимся у места регистрации, где пользователь или служба идентифицирует себя и предъявляет какой-то тип мандата для вхождения в систему. Отсутствие четких правил регистрации подобно строительству наилучшей атомной подводной лодки с использованием ширмы в качестве люка.

Безопасность связи по телефонным каналам

Когда речь идет об информационной безопасности, модем ничем не отличается от других точек доступа к сети. Модемы являются точками входа в сеть и, несмотря на то, что правилами может быть не разрешено, но входящий звонок может быть набран необязательно законным пользователем, в общей программе безопасности это должно быть обязательно учтено.

В первую очередь необходимо рассмотреть управление телефонными номерами. Как правило, большинство компаний не публикуют номера, закрепленные за модемами. Однако одна из компаний, с которой сотрудничал автор, опубликовала эти номера, поскольку хотела, чтобы в любое время клиенты имели возможность установить контакт с ее представителями. В результате, была опубликована телефонная книга с перечнем "МОДЕМ 1", "МОДЕМ 2" и т.д. Вскоре после публикации на эти модемные линии стало поступать необычное количество звонков. Поэтому, с точки зрения здравого смысла, стоит включить в правила следующую формулировку.

Телефонные номера, используемые для входящих модемных линий, не должны публиковаться ни в каких каталогах, которые могут быть доступны каждому, кто не имеет права доступа.

Другой пункт правил защиты модемов устанавливает требование периодической замены телефонных номеров. Есть компании со строгим доступом и жесткими требованиями службы безопасности менять телефонные номера доступа всякий раз после реорганизации штата служащих или завершения проектов. Однако, проведение такой политики требует очень напряженной работы руководства. Ведь помимо изменения номеров нужно информировать и тех, кому необходимо знать об этих изменениях. Кроме того, надо позаботиться о том, чтобы номера были выбраны из списка незадействованных номеров. Да и материально-техническое обеспечение процедур данного типа может бьпь настолько сложным, что проведение такой политики неприемлемо для большинства предприятий.

В дополнение к стандартным средствам управления доступом, можно рассмотреть возможность расширения системы аутентификации, необходимость в которой появляется при подключении к сети посредством модемов.

В качестве примера можно привести использование одноразового пароля или алгоритма защиты с применением ключей для защиты пользователей модемов. Однако, это не единственный способ, позволяющий обеспечить доступ в сеть только разрешенному удаленному пользователю. Прежде, чем зафиксировать это в правилах, необходимо познакомиться с технологиями, которые применяются в вашей организации. Обычно с ними знакомятся в процессе обследования объекта. Даже если еще не установлены расширенные системы аутентификации, в правилах должно быть отражено только то, что уже есть в наличии, или просто нужно составлять формулировки правил доступа в общем виде, оставляя подробности на усмотрение администратора.

Получение доступа к сети посредством модемов, подключенных к телефонным каналам, должно сопровождаться дополнительным этапом аутентификации, чтобы гарантировать законность этого доступа.

Другие проблемы адресации

Некоторых людей шокирует количество вопросов, которые им необходимо рассмотреть, чтобы постичь то, что на первый взгляд кажется довольно простым. Но если иметь четкие правила адресации каждого важного элемента сети, можно избавить администраторов сети от необходимости управлять различными схемами. Правила адресации должны учитывать способ назначения адресов. Ниже перечислено, что должно быть учтено при назначении адресов.

1. Будет ли адрес постоянным и заранее присвоенным системе или сетевому устройству?

2. Будет ли адрес постоянным и загружаться с помощью протокола выбора адреса, такого как протокол динамического выбора конфигурации хост-машины (DHCP— Dynamic Ноst Configuration Protocol) или протокол начальной загрузки (ВООТР — Bootstrap Protocol)?

3. Будет ли адрес присваиваться динамически, когда система подключается к сети?

Все эти схемы имеют свои преимущества, но общепринято использовать постоянные или предписанные адреса даже в том случае, если они получены с помощью DHCP. Обновляя карту адресов сети, сетевые диспетчеры (люди или автоматизированные системы) смогут легко определить, кто отвечает за сетевой трафик. Чтобы пользоваться такой схемой, в правила может быть включена следующая формулировка.

Адреса сети должны быть предварительно определены для каждой системы и сетевого устройства и могут загружаться заранее или быть сформированными перед подключением к сети.

Те же выводы могут быть сделаны относительно адресации сети, не использующей IP-адреса. Например, IPX-адреса в среде Novell Netware или сформированные с помощью WINS (Windows Internet Naming Service— служба межсетевых адресов в среде Windows) для сети Microsoft также имеют подобные свойства и должны подчиняться тем же правилам.

Кроме того, в правила формирования адресов можно добавить строку, дающую право защищать адреса и серверы от тех, кто не имеет права доступа к ним. Эти правила могут быть написаны так, чтобы они подходили и для других адресных серверов и контроллеров, таких как устройство NAT или DNS. Формулировка правил может быть следующей.

Серверы сетевых адресов и серверы, которые используются для формирования адресов, должны быть защищены всеми доступными для этих устройств способами.

Хранение паролей

Основное правило заключается в том, что пароли нельзя хранить так, чтобы каждый имел возможность их прочитать. Правилами в этом деле оговаривается шифрование паролей с применением сгенерированных ключей или даже способы хранения паролей систем или сетей, где они могут быть считаны с использованием основных методов доступа.

Это — формальное определение. В большинстве случаев вам не удастся управлять хранением или пересылками паролей. Пока не разработано собственное прикладное программное обеспечение, управление паролями обычно возлагается на операционную систему или на используемое программное обеспечение. В таком случае нет необходимости включать в правила формулировку, касающуюся хранения паролей. Однако для полноты картины стоит все-таки привести следующую формулировку.

Хранить пароли нужно, исходя из требовании системы, сети или используемого программного обеспечения. В эти требования должно быть включено условие неизменяемости приемов сохранения паролей в тайне.

Конфигурация службы именования доменов

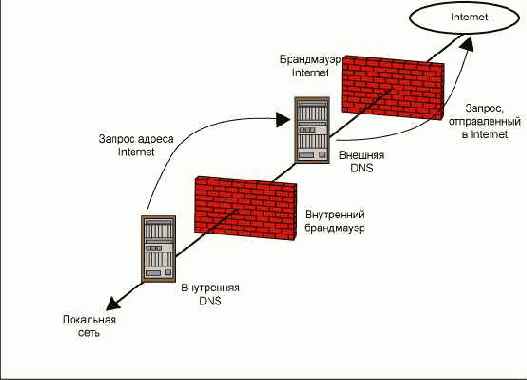

Служба имен доменов (DNS— Domain Name Service) используется для преобразования системных имен в цифровые адреса. Ее также можно использовать для обратного преобразования цифровых адресов в системные имена. Тот, кто сумеет узнать имена или адреса, сможет использовать DNS для преобразования их во что-то более понятное. Несмотря на то, что многие люди представляют себе это как довольно неопасную форму атаки, однако имена могут дать атакующему огромное количество информации. Например, если кто-то имеет сетевые адреса организации и все точки отображения системных адресов, именуемые кадры (hr) или расчет (acct), он может попытаться проникнуть в эти системы в целях поиска информации. Кроме того, у взломщиков появится возможность определить архитектуру сети. Эта информация, полученная внешними пользователями, может помочь им определить структуру организации независимо от ее размеров и сферы деятельности. Когда автор работал с компанией, в которой было не более 100 пользователей, свободно обменивающихся информацией, было обнаружено, что в главную систему было осуществлено несколько вторжений пользователями Internet. Эта система являлась "главным сервером" компании и содержала много информации о компании. Даже после того как система была отделена от сети, поставлен маршрутизатор и написаны правила, разрешающие доступ к ресурсам только внутренним пользователям, попытки взлома этой системы продолжались. Посте проведенной в компании работы по преобразованию системных имен и изменению адресов для многих серверов была создана система 2-DNS.

Главная причина создания системы 2-DNS заключалась в организации службы преобразования имен внутренних пользователей в осмысленные имена, и в то же время в обеспечении преобразования имен в "обезличенные" имена для Internet в соответствии со стандартом DNS. В этом двойном подходе DNS внутренний сервер имен становился недоступен из Internet, и в то же время устанавливались системные имена, которые были понятны пользователям организации.

При конфигурировании систем организации следовало учитывать, что они должны пользоваться сервером имен для преобразования адресов. Вторая часть системы была установлена так, чтобы быть доступной из Internet, но содержала другой набор имен для внешних пользователей. На рис. 5.2 показано, как это может быть реализовано.

Некоторые более мелкие организации пользуются услугами сторонних организаций для связи с Internet, и не имеют прямого доступа к собственным входам DNS. Это не является проблемой, пока администратор может запрашивать, какие были сделаны изменения. В любом случае было бы лучше разработать политику, которая предусмотрела бы создание в системе открытой части, в которой предоставлялось бы информации не больше, чем это необходимо. Можно включить в политику следующую формулировку.

Для обеспечения групповыми именами доступных внутренних систем необходимо следующее: служба сетевых имен должна обеспечить пользователей Internet условными именами, понятными для внутренних систем, а достоверные имена присвоить пользователям для работы во внутренней сети организации.

Рис. 5.2. Использование двухсистемной DNS для сокрытия внутренних имен

Перед осуществлением таких изменений организация должна рассмотреть множество вопросов. Некоторые из них касаются того, как внутренняя DNS будет преобразовывать адреса, размещенные в Internet, для внутренних пользователей, а также соглашений о присваивании имен и доступности к каждой системе DNS. Есть и другие вопросы. Необходимо рассмотреть последствия проведения такой политики - как это отразится на внедрении мер безопасности. Несколько разделов было посвящено именно этой теме. Возможно, это не самый лучший подход для вашей организации, поэтому нужно удостовериться, что это имеет смысл именно для ваших условий.

Ограничение количества регистрации

После того, как пользователь зарегистрировался в системе, может возникнуть необходимость ввести определенные ограничения на его или ее сеанс работы в системе. Если пользователь работает с важной информацией, то может появиться необходимость ввести в правила предписание, требующее блокирование доступа этого пользователя к информации других пользователей, или же выход из сети одновременно с другими пользователями. Те, кто имеет доступ к важным данным, должны понимать, какие возможны последствия, если зарегистрированную рабочую станцию оставить без присмотра при просмотре документов. В дополнение к правилам необходимо проводить инструктаж пользователей, чтобы они ни при каких обстоятельствах не нарушали секретность своего сеанса работы в системе.

Другим хорошим инструментом ограничения сеанса является ограничение времени работы пользователя в системе (например, только в течение рабочего времени) или же автоматический выход из системы посте истечения определенного времени бездействия станции, или выход в определенное время дня. Зачастую правила ограничения времени холостой работы рабочей станции или времени сеанса могут оказаться бесполезными. Во многих случаях они комбинируются с другими ограничениями сеансов работы в системе, чтобы создать основательную формулировку правил.

Пользователи обязаны разрегистрировать свою рабочую станцию, когда не работают на ней. Администраторы должны разработать процедуры, гарантирующие безопасность неиспользуемых рабочих станций путем их автоматической разрегистрации или другими способами, ecли они не являются активными в течение определенного периода времени, установленного во время обследования объекта.

Отчетность при регистрации

Существует два типа требований по отчетности, которые рекомендуется добавлять в документы, составляющие политику безопасности. Первый заключается в протоколировании в системном журнале каждой попытки войти в систему. Обычное протоколирование или специальные средства обнаружения вторжений могут использоваться администратором, чтобы следить за выполняемыми операциями. Их также используют для наблюдения за работой системы и для разработки шаблонов применения средств обнаружения. Эти шаблоны могут использоваться более сложными средствами для обнаружения уязвимых мест системы.

Другое требование заключается в том, чтобы пользователь имел возможность определить, когда и откуда была сделана последняя попытка войти в систему. Несмотря на то, что многие пользователи игнорируют эту информацию, есть шанс, что необычные попытки получения доступа будут отмечены. Один из администраторов, с которым пришлось сотрудничать автору, пытался помочь пользователю, у которой были проблемы с рабочей станцией. Когда он стал протоколировать каждую регистрацию пользователя в системе, в сообщении о "последней регистрации" было обнаружено, что пользователь была зарегистрирована в 4 часа утра, в воскресенье. Это выглядело довольно странно, поскольку в это время она отсутствовала в городе, так как выезжала в горы кататься на лыжах. Администратор смог на основе этой информации определить, что кто-то взломал сеть. В документах политики безопасности этот момент не был учтен, поэтому, когда выяснилось, насколько легко пробить защиту, этот момент добавили в соответствующие правила.

Ответственность служащих

Если бы мы жили в идеальном мире, то можно бы было верить в то, что все служащие будут выполнять свою работу правильно и честно. Но поскольку мы живем в мире, далеком от совершенства, приходится заботиться о том, чтобы служащие, работая вне офиса, выполняли все правила и инструкции компании. Чтобы это было узаконено, добавьте приблизительно такую формулировку в правила информационной безопасности.

Служащие, которым предоставлен удаленный доступ к сети организации, должны руководствоваться в работе правилами и инструкциями защиты оборудования, данных и сетевого доступа так же, как если бы они работали на основной площадке организации.

Однако, этого может оказаться недостаточно. Работающие вне офиса должны также быть ознакомлены с инструкциями по удаленному контролю, с правилами лицензирования программного обеспечения, с правилами создания резервных копий и прочими инструкциями, действующими в организации. Чтобы усилить формулировку правил, можно добавить следующее.

При работе вне офиса пользователи должны использовать только лицензионное программное обеспечение, исполнять все инструкции по созданию резервных копий, а также руководствоваться в своей работе существующими в организации инструкциями.

Пароли

После имен пользователей пароли становятся второй линией защиты против незваных гостей. Можно тщательно назначать и поддерживать пользовательские имена, но в один прекрасный день неудачно выбранный пароль может позволить кому-нибудь войти в сеть. Правила назначения паролей делятся на две категории: какую структуру имеют действующие пароли и способы хранения этих паролей.

Планирование сети

Уровень планирования сети зависит от размера организации. Организация с небольшим количеством узлов может работать в объединенной сети с простыми сетевыми технологиями. Они основываются на доверительных отношениях, базирующихся на непосредственных контактах. Однако даже небольшим организациям имеет смысл использовать архитектуру сети, базирующуюся на управлении доступом.

Другой подход к этому вопросу называется "управлением трафиком". Сетевые планировщики могут помочь в ограничении доступа к секретным и важным данным, изолируя системы поддержки и сети от основного сетевого трафика. Для этого существует множество технологий, в том числе ограничительные шлюзы, брандмауэры и воздушные зазоры (air gaps). Тем не менее, независимо от используемой технологии, можно разработать правила, предписания которых будут гарантировать, что в планировании сети будет рассматриваться использование архитектуры в качестве механизма защиты информации.

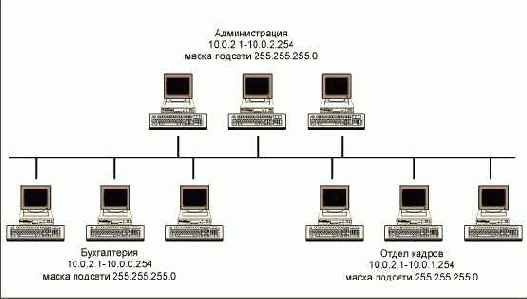

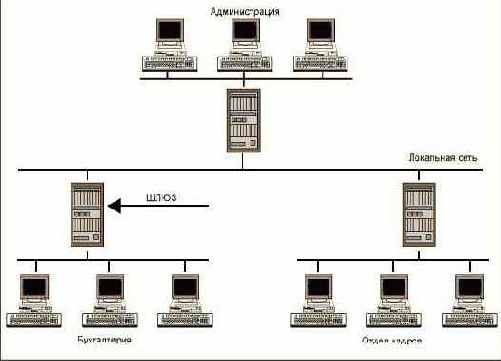

Например, можно строить политику безопасности, используя определенную архитектуру сети в небольшой компании, в которой меньше 50 пользователей, очень немногочисленный персонал и маленький отдел бухгалтерии. Системы в таких компаниях содержат важную информацию, которая, по крайней мере, в отношении трудовых ресурсов, должна быть защищена законом. Изначально администраторы размещали такие системы в сети и полагались на создание подсети, используя адреса и сетевые маски. Входящий и исходящий трафик связывал такие системы с единой сетью, в которой были расположены другие системы офиса. Компания хочет обеспечить более высокий уровень управления потоками информации между этими системами. Это решается путем отделения административных систем от остальных систем организации и использования шлюза для управления трафиком. На рис. 5.1 изображена сеть и предлагаемые изменения в ней. Чтобы они были осуществлены, необходимо дополнить правила безопасности формулировкой, наподобие следующей:

Отдел кадров, бухгалтерия и другие административные системы должны быть физически отделены от основной сети, чтобы таким образом управлять входящими и исходящими потоками информации в этих системах.

Рис. 5.1. Сеть, включающая подсети, реконфигурированная для отделения административных систем. Обратите внимание, что реконфигурированная сеть не требует специфических адресов

Отметим, что в формулировке правил ничего не говорится о том, каким образом должно быть осуществлено это отделение. Это позволяет использовать новые технологии или оригинальные подходы без необходимости изменений в документах политики. Кроме того, ничего не говорится о том, каким образом будет осуществляться управление информацией. Автор в практической своей работе столкнулся со случаями, когда некоторые люди предлагали составить формулировку правил, которая устанавливала бы определенные требования к типу фильтрации или маршрутизации. Не стоит вводить такие требования, поскольку они могут измениться вместе с технологией, и придется обновлять документы политики.

Пользовательский интерфейс

Обычно пользовательский интерфейс зависит от алгоритмов, заложенных в базовой операционной системе или в программном обеспечении. За некоторыми исключениями, когда есть серьезные основания для изменения интерфейса, правила безопасности могут требовать, чтобы интерфейс пользователя оставался неизменным. Однако системы, построенные на основе расширенных интерфейсов, например, некоторые сетевые операционные системы или системы с инфраструктурой открытого ключа (PKI — public key infrastructure) позволяют делать замены или дополнения к алгоритмам операционных систем, благодаря чему они воспринимаются как более безопасные версии интерфейса.

В зависимости от конкретных условий в формулировке правил управления интерфейсом может быть написано, что интерфейс, предоставленный разработчиком системы аутентификации, изменять нельзя. Альтернатива заключается в том, чтобы алгоритм, используемый для аутентификации, строился на основе других правил.

Областью, в которой ограничения могут быть довольно эффективными, является определение процесса ввода паролей. Чтобы были гарантии того, что во время ввода нельзя перехватить пароли, правилами можно ограничить отображение паролей во время ввода, требовать, чтобы пароль был введен за определенный промежуток времени, разрешать ограниченное количество сбоев при вводе, а также требовать, чтобы пароли не пересылались в читабельной форме.

Интересный вопрос заключается в том, что отображать при введении пользователем пароля. Некоторые виды программного обеспечения выводят звездочки или другие символы при каждом нажатии клавиши. Однако если кто-то заглянет через плечо пользователя, пытаясь увидеть пароль, то он сможет увидеть длину введенного пароля. Зная, какое количество клавиш было нажато, т.е. ограниченный набор комбинаций, кто-то может попытаться определить пароль. Давайте рассмотрим этот вопрос с математической точки зрения. Если пароль состоит из любых печатаемых символов набора ASCII (American Standard Code for Information Interchange — Американский стандартный код для обмена информацией), то существует 96 возможностей для каждой позиции символа. Если пароль не короче 6 символов и не длиннее 10 символов, то количество возможных комбинаций символов будет следующим: 966+967+968+969+9610.

Это составляет более 6.7x1019 возможных комбинаций. Теперь, если нам известно, что пользователь ввел только семь символов, то количество комбинаций уменьшится до 7.5x1013. Однако, если мы видели, что пользователь в качестве первого символа нажимает клавишу "S", то количество комбинаций уменьшится до 2(7,8x1011).

В большинстве случаев мы не можем контролировать методы, применяемые программным обеспечением или операционной системой при вводе пароля. Однако можно разработать правила, предписания которых требуют, чтобы интерфейс не отображал количество символов пароля.

И, наконец, интерфейс должен быть таким, чтобы после ввода пароля он не передавался в систему в читабельной форме. Одна из проблем аутентификации по умолчанию, используемой в интерфейсах всемирной "паутины" (Wold Wide Web), заключается в том, что они передают пароль через Internet в форме, которую легко расшифровать. Эти пароли могут быть перехвачены и тайком использованы. Если это возможно, правила не должны разрешать ввод паролей такого типа, особенно для производственных систем. Один из способов, применение которого можно оговорить в правилах, заключается в применении одностороннего криптографического хэша (hash). По этому методу хэш-функция преобразовывала бы пароль в числовое значение фиксированной длины на базе введенной пользователем информации. Это значение фиксированной длины передавалось бы затем на сервер, где подвергалось другому хэш-пересчету, а потом сопоставлялось с информацией, хранящейся в системе. Таким образом, передается и хранится на сервере только хэш, а не сам пароль.

Использование одностороннего криптографического хэша является лишь одной из деталей реализации. Можно к этому добавить и другие концепции, чтобы формулировка правил имела, приблизительно, такую форму.

Пользовательский интерфейс при вводе паролей должен позволять пользователям вводить свои пароли без показа каких бы то ни было характеристик ввода. Эти пароли не должны передаваться в сеть в читабельной форме.

Правила назначения действующих паролей

Хорошие правила назначения действующих паролей предусматривают генерацию паролей, которые разгадать непросто. Несмотря на то, что концепция сложности разгадывания выглядит несколько абстрактно, общепринятая установка заключается в том, что пароль должен представлять собой смесь букв, цифр или особых символов, а не просто слово, которое можно найти в словаре. Другой способ предотвращения разгадывания паролей заключается в хранении так называемых "социальных словесных конструкций" для каждого пользователя. Эти конструкции можно применять в качестве шаблона при сопоставлении с ними вводимых паролей, и пользователям не будет позволено использовать эти данные в своих паролях. Эта информация может содержать имена супругов, детей, домашних животных, место рождения, юбилей, день рождения и т.д.

В некоторых организациях, например, связанных с оборонным комплексом, может предъявляться требование генерировать автоматически пароль для каких-либо пользователей. Обычно при генерации таких паролей используется разное количество печатных знаков. После генерации такой пароль передается пользователю. К сожалению, такой пароль нелегко запомнить. Пользователи имеют тенденцию записывать эти пароли на клочках бумаги, которые могут быть утеряны или похищены. Если вами используются дополнительные методы контроля за назначением паролей, то стоит попытаться разработать правила, позволяющие генерировать более читабельные пароли для пользователей.

Другая важная особенность заключается в сроке действия пароля. Если срок действия пароля не определен, то похищенный пароль может использоваться постоянно. Но если пароль имеет определенный срок действия, то в случае компрометации пароля, остается шанс, что проблема разрешится сама собой после изменения пароля в назначенный срок.Несмотря на то, что это звучит несколько наивно, данная методика похожа на периодическое изменение комбинации цифр на замке, чтобы выяснить, кто знает эту комбинацию.

Можно ли повторно использовать пароли, которые были изменены? Одна из компаний, с которой сотрудничал автор книги, поддерживала базу данных с последними 24 паролями, чтобы пользователь имел возможность посмотреть, не назначает ли он старый пароль при очередной замене пароля.

Несмотря на то, что правилами

Несмотря на то, что правилами вроде бы было предусмотрено, что пароль не сможет быть использован повторно в течение двух лет, ошибкой создателей этой базы данных было то, что они рассчитывали на изменение пароля ежемесячно согласно истечению его срока действия. Однако, поскольку автор книги использовал свое присутствие в системе и, соответственно, пароль для тестирования, он в течение трех месяцев заполнил базу назначенных паролей, чем продемонстрировал несостоятельность таких допущений.

Независимо от используемого критерия, необходимо, чтобы действие его было обеспечено для всех пользователей одинаково.

На основе всех этих соображений можно составить образец формулировки правил наподобие следующей.

В учетной записи каждого пользователя должен содержаться его собственный пароль. Действующий пароль должен состоять из комбинации букв, цифр или специальных символов; состоять, не менее чем из восьми символов, и оставаться действующим в течение 90 дней после последнего изменения. Пароль нельзя использовать повторно, по крайней мере, в течение 24 месяцев после его последнего использования.

Правила расширения сети

Поскольку технологии становятся все более гибкими и всеобъемлющими, расширение сети неизбежно. При расширении сети было бы неплохо ввести инструкции для гарантии того, что не только расширение сети проходит, как следует, но и сохраняется оборудование сети. В главе 1 "Что собой представляет политика информационной безопасности" говорилось, что все это может быть сделано во время оценки степени риска. Кроме того, в других случаях эти знания могут существенно помочь в поддержании работоспособности сети и обеспечении администраторов схемой сети, позволяющей отслеживать сетевой трафик.

Правила расширения сети должны быть записаны обобщающей формулировкой, например, такой.

Необходимо разработать методики, позволяяющие реконфигурировать сеть организации. В этих методиках должны быть отражены все изменения, касающиеся непосредственно всех внутренних и внешних точек доступа.

Несмотря на то, что желательно не детализировать излишне методики, так как это ограничит область их применения, все-таки есть смысл привести список предлагаемых методик. Если вы сочтете нужным включить в документы политики такой список, то он может выглядеть так.

Добавление или удаление систем и других компонентов сети к существующей сети.

Создание или удаление подсети.

Подключение или отключение экстрасети.

Подключение к Internet или отключение от Internet.

Разрешение или прекращение доступа к сети сторонних пользователей.

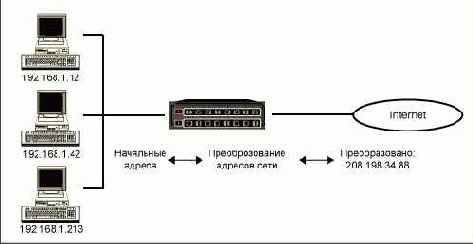

Преобразование сетевых адресов

Другой способ скрыть конфигурацию внутренней сети заключается в использовании одних адресов для внутренних систем и преобразовании их при связи с Internet или другими внешними сетями. Такой механизм называется преобразованием сетевых адресов (NAT— Network Address Translation). Основная функция NAT заключается в использовании особого алгоритма формирования адресов при работе во внутренней сети организации, которые перед посылкой их в Internet должны быть преобразованы в другие адреса.

Почему необходимо преобразование сетевых адресов

Когда в начале 90 годов началось повсеместное использование Internet, стало очевидным, что такой бурный рост числа пользователей приведет к нехватке адресов доступа. Пытаясь замедлить этот процесс, рабочая группа инженеров Internet (IETF - Internet Engineering Task Force) опубликовала RFC 1631, Преобразователь сетевых адресов протокола IP (NAT- The IP Network Address Translator). В этом документе объяснялось, как создавать сеть, в которой используется отдельный список адресов для незарегистрированных систем, которые могут быть преобразованы в зарегистрированные или "реальные" адреса, маршрутизированные в Internet. После аннонсирования этого RFC профессионалы безопасности стали призывать использовать NАТ, чтобы прятать сетевую конфигурацию и масштаб работ организации, не изменяя открытой информации об организации или открытых сведений о ее инфраструктуре.

Один из распространенных способов использования NAT заключается в назначении сетевых адресов для систем организации, не пользующихся Internet, из отдельного блока, установленного для скрытых сетей, которые будут преобразовываться в легальные адреса. Адресами скрытых сетей являются:

10.0.0.0-10.255.255.255. Отдельный блок адресов класса А.

172.16.0.0-172.31.255.255. 16 смежных блоков адресов класса В.

192.168.0.0-192.168.255.255. 255 смежных блоков адресов класса С.

При использовании NАТ пользователь получает стандартный доступ в Internet, но адрес скрытой сети перед передачей должен быть преобразован системой, которая обеспечивает подключение и модификацию адреса перед отправкой (рис. 5.3).

Устройства системы NАТ не являются посредником в сеансах. Однако представлять NАТ в качестве промежуточного звена довольно удобно.

Рис. 5.3. Преобразование адресов с помощью NАТ

Не в каждой организации есть смысл применять NAT. Одна из проблем заключается в том, что если сеть разрастается, то может оказаться недостаточно легальных адресов для доступа в Internet. Администраторы сети должны провести тщательный анализ и решить, нужно ли использовать NAT. Но в том случае, если NAT будет использоваться, необходимо составить формулировку для документа политики в наиболее обобщенном виде, чтобы обеспечить архитекторам и администраторам сети максимальную свободу выбора. Формулировка может выглядеть следующим образом.

Адреса внутренней сети организации должны оставаться скрытыми. Когда системы запрашивают доступ к другим сетям, скрытые адреса перед передачей должны быть преобразованы в легальные зарегистрированные адреса.

Приглашенные и прочие пользователи

Необходимо назначить имена для приглашенных пользователей и прочих, таких как подрядчики и обслуживающий персонал, чтобы они тоже могли получить доступ в сеть. Несмотря на то, что они обслуживают организацию, они все равно являются аутсайдерами. В правила назначения пользовательских имен для этих сторонних пользователей можно включить предписание, с которыми пользователи должны ознакомиться и следовать им. Также нужно включить в правила требования контроля, предназначенные для поручителя этих аутсайдеров.

Одно общее требование правил заключается в определении условий присваивания пользовательских имен приглашенным пользователям. Одно простое требование, общее для всех правил, в разработке которых приходилось участвовать автору книги, заключается в разрешении поручителю организации запрашивать доступ к администратору. Поручитель и администратор будут вместе отвечать за обследование объекта и его соответствие установленным правилам. Проведение такой политики делает процесс обследования объекта более коротким, чем тогда, когда в правилах записано, что для осуществления обследования требуется создание специальной комиссии. Это намного выгодней потому, что для обслуживающего персонала требуется срочный доступ к системе.

Если принято решение использовать эти рекомендации, то можно записать в правила набор формулировок следующего характера.

Приглашенные noльзователи и прочие пользователи, не являющиеся сотрудниками организации, получают доступ к сети и ее ресурсам у поручителя организации и назначенного системного или сетевого администратора. Администратор разрабатывает процедуры для предоставления, отмены и пересмотра права доступа приглашенньм пользователям и прочим пользователям, не являющимся сотрудниками организации.

Поручитель предоставляет пользователям право доступа к пpaвилам безопасности организации и процедурам и разъясняет им, что они обязаны соблюдать эти правила. Поручитель и администратор отвечают за контроль соблюдения правил приглашенными пользователями.

Пользовательские имена должны присваиваться приглашенным пользователям только на то время, пока им необходим доступ в систему. Имена пользователей должны быть аннулированы, как только доступ им станет ненужным.

Привилегированный режим работы

Труднее всего разработать правила, в которых описываются скорее исключения, чем правила. Особые привилегии являются исключениями из правил, и такие предписания требуют особого подхода к работе и специальных инструкций, потому что они не должны нарушать другие правила и инструкции безопасности. Правила привилегированного режима работы должны быть написаны таким образом, чтобы не только разрешить работу в привилегированном режиме, но и в общих чертах описать, какие должны быть разработаны инструкции, и какими способами они должны внедряться. При разработке правил необходимо учесть, какими методами будет поддерживаться привилегированный режим. Нужно быть очень осторожным, разрабатывая правила такого рода. Ниже приведена очень простая формулировка, но вам необходимо учесть конкретные требования вашей организации и привести эту формулировку в соответствие с этими требованиями.

Для привилегированного режима работы должны быть написаны соответствующие инструкции, гарантирующие их четкое выполнение техническим персоалом организации. В этих инструкциях должны быть определены условия контроля выполнения, управления и пересмотра требований доступа.

Проверка полномочий вспомогательных систем

Перед тем как продолжить, важно вспомнить, что каждый из шлюзов или каждая вспомогательная система является точкой входа в сеть организации. В любой точке входа должны каким-то способом проверяться полномочия потока данных, входящих и исходящих из сети. Один из вопросов, которые необходимо рассмотреть, заключается в требовании санкционирования внешних подключений к вспомогательным системам сети. Это может оказаться проблемой для вспомогательных систем, которые подключены к сети постоянно. Для таких вспомогательных систем необходимо определить, каким образом будет осуществляться санкционирование их присутствия в сети. В действительности, даже временные подключения к сети, такие как подключения входящих модемов, могут иметь строгие требования по аутентификации.

В этом разделе правила требования по аутентификации не должны описываться— они обсуждаются в следующем разделе "Безопасность регистрации". Здесь же можно только отметить необходимость требований к аутентификации. Правила, касающиеся стандартов аутентификации, будут рассмотрены в следующем разделе. Однако, для обеспечения гарантий того, что для вспомогательных систем будет решен вопрос аутентификации, в пункт правил для межсетевых подключений можно добавить следующее.

Приложения, необходимые для работы шлюзов, должны подвергаться аутентификации в сети. Если само приложение не может быть аутентифицировано, то правила аутентификации, описанные в данном документе, должны распространяться на вспомогательные системы, подключенные через шлюзы.

Регистрационные баннеры

После назначения имен пользователей в правила безопасности можно включить условия и инструкции для регистрации и аутентификации пользователей. Во-первых, в рабочих инструкциях полезно иметь регистрационные баннеры. Регистрационные баннеры представляют собой важнейшую часть информации, которая сопровождает на экране появление предложения зарегистрироваться. Баннеры могут содержать информацию о системе, включая тип операционной системы, или информацию о компании. Независимо от того, какая информация содержится в баннере, кто-нибудь, желающий взломать систему, может использовать эти сведения. Информация о типе операционной среды может помочь квакеру найти уязвимые места в системе. Если система или сеть является внутренней или для организации это не имеет значения, то нет и необходимости регламентировать правилами использование регистрационных баннеров. В противном случае формулировка правил может быть следующей.

Все регистрационные экранные сообщения, отображения данных и другие экранные формы, появляющиеся во время регистрации или аутентификации и сопровождаемые баннерами, не должны содержать никакой информации об операционной среде.

Баннеры существуют не только для регистрации

Тем, кто разрабатывает правила применения регистрационных баннеров, важно помнить, что баннеры применяются не только при регистрации. Солидный баннер может быть строкой приветствия при отправлении электронной почты с помощью протокола SMTP (Simple Mai! Transfer Protocol - упрощенный протокол электронной почты). Большинство программ, отвечающих на запросы SMTP, выводят регистрационные баннеры, которые идентифицирует систему и даже версию используемого программного обеспечения. Хакер может использовать эту информацию, чтобы найти способ "протестировать" конфигурацию на предмет уязвимых мест. Несмотря на то, что какая-нибудь рабочая программа может быть предметом вашей гордости (особенно та, которая упаковала и отправила электронную почту), все-таки лучше ее спрятать от широкой публики.

Одним из видов информации, который можно включить в регистрационный баннер, является сообщение о том, кто может использовать систему. Это простые неразглашаемые формулировки о том, кому' разрешено пользоваться системой. Они могут варьироваться от полноэкранных формулировок до простой одиночной строки, наподобие следующей.

Использование этой системы разрешено при условии соблюдения правил и методик компании.

Если одно из нечасто выполняемых действий выходит за рамки предписаний, то будет нелишне отразить это соответствующим пунктом правил. Обязательно нужно рассмотреть, желательно с привлечением юриста, возможные изменения существующих правил. Таким образом, мы можем модернизировать предыдущую формулировку правил, включив в нее предписание о неразглашении:

Баннеры, которые выводятся на экран при регистрации и аутентификации, должны содержать следующее сообщение: "Использование этой системы разрешено при условии соблюдения правил и методик компании."

Соглашение о неразглашении в баннерах

Использование баннеров неразглашения не является необходимостью, несмотря на то, что многие организации используют их для информирования потенциальных пользователей о том, что система ограничена для использования, и их действия могут контролироваться и записываться. Однако некоторые суды в Соединенных Штатах выносили решения, в которых говорилось, что, поскольку при регистрации на экране отсутствовало предупреждающее сообщение, нельзя считать, что злоумышленники проникали незаконно в систему, а следует считать, что они были туда приглашены. Эти вердикты выносились на основании законов, применяемых в привычном мире. Несмотря на то, что существуют новые законы, которые обеспечивают использование в подобных случаях более совершенного инструмента для обвинителей, наличие прецедентов, в которых выносились противоположные решения, вынуждает судей, не знакомых с киберпространством, принимать во внимание эти прецеденты. Нужно поинтересоваться у юриста, нужно ли создавать подобные баннеры для вашей правовой защиты в случае возникших проблем.

Сетевая безопасность имеет отношение не